برترین مقالات کامپیوتر

برترین مقالات کامپیوتربرترین مقالات کامپیوتر

برترین مقالات کامپیوترپایگاه داده ها چیست؟

دادِگان (پایگاه دادهها یا بانک اطلاعاتی) به مجموعهای از اطلاعات با ساختار منظم و سامانمند گفته میشود. این پایگاههای اطلاعاتی معمولاً در قالبی که برای دستگاهها و رایانهها قابل خواندن و قابل دسترسی باشند ذخیره میشوند. البته چنین شیوه ذخیرهسازی اطلاعات تنها روش موجود نیست و شیوههای دیگری مانند ذخیرهسازی ساده در پروندهها نیز استفاده میگردد. مسئلهای که ذخیرهسازی دادهها در دادگان را موثر میسازد وجود یک ساختار مفهومی است برای ذخیرهسازی و روابط بین دادهها است.پایگاه داده در اصل مجموعهای سازمان یافته از اطلاعات است.این واژه از دانش رایانه سرچشمه میگیرد ،اما کاربر وسیع و عمومی نیز دارد، این وسعت به اندازهای است که مرکز اروپایی پایگاه داده (که تعاریف خردمندانهای برای پایگاه داده ایجاد میکند) شامل تعاریف غیر الکترونیکی برای پایگاه داده میباشد. در این نوشتار به کاربرد های تکنیکی برای این اصطلاح محدود میشود.

یک تعریف ممکن این است که: پایگاه داده مجموعهای از رکورد های ذخیره شده در رایانه با یک روش سیستماتیک (اصولی) مثل یک برنامه رایانهای است که میتواند به سوالات کاربر پاسخ دهد. برای ذخیره و بازیابی بهتر، هر رکورد معمولا به صورت مجموعهای از اجزای دادهای یا رویداد ها سازماندهی میگردد. بخش های بازیابی شده در هر پرسش به اطلاعاتی تبدیل میشود که برای اتخاذ یک تصمیم کاربرد دارد. برنامه رایانهای که برای مدیریت و پرسش و پاسخ بین پایگاههای دادهای استفاده میشود را مدیر سیستم پایگاه دادهای یا به اختصار (DBMS) مینامیم. خصوصیات و طراحی سیستم های پایگاه دادهای در علم اطلاعات مطالعه میشود.

مفهوم اصلی پایگاه داده این است که پایگاه داده مجموعهای از رکورد ها یا تکه هایی از یک شناخت است.نوعا در یک پایگاه داده توصیف ساخت یافتهای برای موجودیت های نگه داری شده در پایگاه داده وجود دارد: این توصیف با یک الگو یا مدل شناخته میشود. مدل توصیفی، اشیا پایگاههای داده و ارتباط بین آنها را نشان میدهد. روش های متفاوتی برای سازماندهی این مدل ها وجود دارد که به آنها مدل های پایگاه داده گوییم. پرکاربردترین مدلی که امروزه بسیار استفاده میشود، مدل رابطهای است که به طور عام به صورت زیر تعریف میشود: نمایش تمام اطلاعاتی که به فرم جداول مرتبط که هریک از سطر ها و ستونها تشکیل شده است(تعریف حقیقی آن در علم ریاضیات برسی میشود). در این مدل وابستگی ها به کمک مقادیر مشترک در بیش از یک جدول نشان داده میشود. مدل های دیگری مثل مدل سلسله مراتب و مدل شبکهای به طور صریح تری ارتباط ها را نشان میدهند.

در مباحث تخصصی تر اصتلاح دادگان یا پایگاه داده به صورت مجموعهای از رکورد های مرتبط با هم تعریف میشود. بسیاری از حرفهای ها مجموعهای از داده هایی با خصوصیات یکسان به منظور ایجاد یک پایگاه دادهای یکتا استفاده میکنند.

معمولا DBMS ها بر اساس مدل هایی که استفاده میکنند تقسیم بندی میشوند: ارتباطی،شی گرا، شبکهای و امثال آن. مدل های دادهای به تعیین زبانهای دسترسی به پایگاههای داده علاقه مند هستند. بخش قابل توجهی از مهندسی DBMS مستقل از مدل های میباشد و به فاکتور هایی همچون اجرا، همزمانی،جامعیت و بازیافت از خطاهای سخت افزاری وابسطه است.در این سطح تفاوت های بسیاری بین محصولات وجود دارد.

موارد زیر به صورت خلاصه شرح داده می شود:

•۱ تاریخچه پایگاه داده

•۲ انواع دادگان ها

•۳ مدل های پایگاه داده

۳.۱ مدل تخت

۳.۲ مدل شبکه ای(Network)

۳.۳ مدل رابطه ای

۳.۴ پایگاه دادههای چند بعدی

۳.۵ پایگاه دادههای شیء

•۴ ویژگیهای سیستم مدیریت پایگاه دادهها

•۵ فهرست سیستمهای متداول مدیریت دادگان

1- تاریخچه پایگاه داده

اولین کاربردهای اصطلاح پایگاه داده به June 1963 باز میگردد، یعنی زمانی که شرکت System Development Corporation مسئولیت اجرایی یک طرح به نام "توسعه و مدیریت محاسباتی یک پایگاه دادهای مرکزی" را بر عهده گرفت. پایگاه داده به عنوان یک واژه واحد در اوایل دهه 70 در اروپا و در اواخر دهه 70 در خبر نامههای معتبر آمریکایی به کار رفت.(بانک دادهای یا Databank در اوایل سال 1966 در روزنامه واشنگتن کار رفت)

تصویر:اولین سیستم مدیریت پایگاه داده در دهه 60 گسترش یافت. از پیشگامان این شاخه چارلز باخمن میباشد. مقالات باخمن این را نشان داد که فرضیات او کاربرد بسیار موثرتری برای دسترسی به وسایل ذخیره سازی را محیا میکند. در آن زمانها پردازش داده بر پایه کارت های منگنه و نوار های مغناطیسی بود که پردازش سری اطلاعات را مهیا میکند. دو نوع مدل دادهای در آن زمانها ایجاد شد:CODASYL موجب توسعه مدل شبکهای شدکه ریشه در نظریات باخمن داشت و مدل سلسله مراتبی که توسط North American Rockwell ایجاد شد و بعدا با اقباس از آن شرکت IBM محصولIMS را تولید نمود.

مدل رابطهای توسط E. F. Codd در سال 1970 ارائه شد.او مدل های موجود را مورد انتقاد قرار میداد. برای مدتی نسبتا طولانی این مدل در مجامع علمی مورد تایید بود. اولین محصول موفق برای میکرو کامپیوتر ها dBASE بودکه برای سیستم عامل هایCP/M و PC-DOS/MS-DOS ساخته شد. در جریان سال 1980 پژوهش بر روی مدل توزیع شده (distributed database) و ماشین های دادگانی (database machines) متمرکز شد، اما تاثیر کمی بر بازار گذاشت. در سال 1990 توجهات به طرف مدل شی گرا(object-oriented databases) جلب شد. این مدل جهت کنترل دادههای مرکب لازم بود و به سادگی بر روی پایگاه دادههای خاص، مهندسی داده(شامل مهندسی نرم افزار منابع) و دادههای چند رسانهای کار میکرد.

در سال 2000 نوآوری تازهای رخ داد و دادگان اکسامال (XML) به وجود آمد. هدف این مدل از بین بردن تفاوت بین مستندات و داده ها است و کمک میکند که منابع اطلاعاتی چه ساخت یافته باشند یا نه در کنار هم قرار گیرند.

2- انواع دادگان ها

دادگانها از نظر ساختار مفهومی و شیوهای رفتار با دادهها بر دو نوع هستند :

1.دادگان رابطهای

2.دادگان شیگرا

3- مدل های پایگاه داده

شگرد های مختلفی برای مدل های دادهای وجود دارد. بیشتر سیستم های پایگاه دادهای هر چند که طور معمول بیشتر از یک مدل را مورد حمایت قرار میدهند، حول یک مدل مشخص ایجاد شده اند. برای هر یک از الگوهای های منطقی (logical model) اجراهای فیزیکی مختلفی قابل پیاده شدن است و سطوح کنترل مختلفی در انطباق فیزیکی برای کاربران محیا میکند. یک انتخاب مناسب تاثیر موثری بر اجرا دارد. مثالی از موارد الگوی رابطهای (relational model) است: همه رویدادهای مهم در مدل رابطهای امکان ایجاد نمایههایی که دسترسی سریع به سطرها در جدول را میدهد،فراهم میشود.

یک مدل دادهای تنها شیوه ساختمان بندی داده ها نیست بلکه معمولا به صورت مجموعهای از عملیات ها که میتواند روی داده ها اجرا شود تعریف میشوند. برای مثال در مدل رابطهای عملیاتی همچون گزینش (selection)، طرح ریزی (projection) و اتصال (join) تعریف میگردد.

۳.۱ مدل تخت

مدل تخت یا جدولی (flat (or table) model ) تشکیل شده است از یک آرایه دو بعدی با عناصر دادهای که همه اجزای یک ستون به صورت دادههای مشابه فرض میشود و همه عناصر یک سطر با هم در ارتباط هستند. برای نمونه در ستون هایی که برای نام کاربری و رمز عبور در جزئی از سیستم های پایگاه دادهای امنیتی مورد استفاده قرار میگیرد هر سطر شامل رمز عبوری است که مخصوص یک کاربر خاص است. ستون های جدول که با آن در ارتباط هستند به صورت داده کاراکتری، اطلاعات زمانی، عدد صحیح یا اعداد ممیز شناور تعریف میشوند. این مدل پایه برنامههای محاسباتی(spreadsheet) است.

پایگاه داده ها با فایل های تخت به سادگی توسط فایل های متنی تعریف میشوند. هر رکورد یک خط است و فیلد ها به کمک جدا کننده هایی از هم مجزا میشوند. فرضا به مثال زیر دقت کنید:

id name team

1 Amy Blues

2 Bob Reds

3 Chuck Blues

4 Dick Blues

5 Ethel Reds

6 Fred Blues

7 Gilly Blues

8 Hank Reds

دادههای هر ستون مشابه هم است ما به این ستونها فیلد ها (fields) گوییم. و هر خط را غیر از خط اول یک رکورد(record) مینامیم. خط اول را که برخی پایگاههای دادهای آنرا ندارند رکورد برچسب(field labels) گوییم. هر مقدار دادهای اندازه خاص خود را دارد که اگر به آن اندازه نرسد میتوان از کاراکنر فاصله برای این منظور استفاده کرد اما این مسئله مخصوصا زمانی که بخواهیم اطلاعات را بر روی کارت های منگنه قرار دهیم مشکل ساز خواهد شد. امروزه معمولا از نویسه TAB برای جداسازی فیلد ها و کاراکتر خط بعد برای رکورد بعدی استفاده میکنیم. البته شیوههای دیگری هم وجود دارد مثلا به مثال زیر دقت کنید:

"1","Amy","Blues"

"2","Bob","Reds"

"3","Chuck","Blues"

"4","Dick","Blues"

"5","Ethel","Reds"

"6","Fred","Blues"

"7","Gilly","Blues"

"8","Hank","Reds"

این مثال از جدا کننده کاما استفاده میکند.در این نوع مدل تنها قابلیت حذف،اضافه،دیدن و ویرایش وجود دارد که ممکن است کافی نباشد.Microsoft Excel این مدل را پیاده سازی میکند.

۳.2 مدل شبکه ای(Network)

در سال 1969 و در کنفرانس زبانهای سیستم های دادهای (CODASYL) توسطCharles Bachman ارائه شد. در سال 1971 مجددا مطرح شد و اساس کار پایگاه دادهای قرار گرفت و در اوایل دهه 80 با ثبت آن درسازمان بین المللی استانداردهای جهانی یا ISO به اوج رسید.

مدل شبکهای (database model) بر پایه دو سازه مهم یعنی مجموعه ها و رکورد ها ساخته میشود و برخلاف روش سلسله مراتبی که از درخت استفاده میکند، گراف را به کار میگیرد. مزیت این روش بر سلسله مراتبی این است که مدل های ارتباطی طبیعی بیشتری را بین موجودیت ها فراهم میکند. الی رغم این مزیت ها به دو دلیل اساسی این مدل با شکست مواجه شد: اول اینکه شرکت IBM با تولید محصولات IMS و DL/I که بر پایه مدل سلسله مراتبی است این مدل را نادیده گرفت. دوم اینکه سرانجام مدل رابطهای (relational model) جای آن را گرفت چون سطح بالاتر و واضح تر بود. تا اوایل دهه 80 به علت کارایی رابط های سطح پایین مدل سلسله مراتبی و شبکهای پیشنهاد میشد که بسیاری از نیاز های آن زمان را برطرف میکرد. اما با سریعتر شدن سخت افزار به علت قابلیت انعطاف و سودمندی بیشتر سیستم های رابطهای به پیروزی رسیدند.

رکورد ها در این مدل شامل فیلد هایی است( ممکن است همچون زبان کوبول (COBOL) به صورت سلسله مراتب اولویتی باشد). مجموعه ها با ارتباط یک به چند بین رکورد ها تعریف میشود: یک مالک و چند عضو. عملیات های مدل شبکهای از نوع هدایت کننده است: یک برنامه در موقعیت جاری خود باقی میماند و از یک رکورد به رکورد دیگر میرود هر گاه که ارتباطی بین آنها وجود داشته باشد. معمولا از اشارهگرها(pointers) برای آدرس دهی مستقیم به یک رکورد در دیسک استفاده میشود. با این تکنیک کارایی بازیابی اضافه میشود هر چند در نمایش ظاهری این مدل ضروری نیست .

۳.3 مدل رابطه ای

مدل رابطه ای (relational model) در یک مقاله تحصیلی توسط E. F. Codd در سال 1970 ارائه گشت. این مدل یک مدل ریاضیاتی است که با مفاهیمی چون مستندات منطقی (predicate logic) و تئوری مجموعه ها (set theory) در ارتباط است. محصولاتی همچون اینگرس،اراکل، DB2 وسرور اسکیوال (SQL Server) بر این پایه ایجاد شده است. ساختار داده ها در این محصولات به صورت جدول است با این تفاوت که میتواند چند سطر داشته باشد. به عبارت دیگر دارای جداول چند گانه است که به طور صریح ارتباطات بین آنها بیان نمیشود و در عوض کلید هایی به منظور تطبیق سطر ها در جداول مختلف استفاده میشود. به عنوان مثال جدول کارمندان ممکن است ستونی به نام "موقعیت" داشته باشد که کلید جدول موقعیت را با هم تطبیق میدهد.

۳.4 پایگاه دادههای چند بعدی

پایگاه دادههای رابطهای توانست به سرعت بازار را تسخیر کند، هرچند کارهایی نیز وجود داشت که این پایگاه دادهها نمیتوانست به خوبی انجام دهد. به ویژه به کارگیری کلیدها در چند رکورد مرتبط به هم و در چند پایگاه داده مشترک، کندی سیستم را موجب میشد. برای نمونه برای یافتن نشانی کاربری با نام دیوید، سیستم رابطهای باید نام وی را در جدول کاربر جستجو کند و کلید اصلی (primary key ) را بیابد و سپس در جدول نشانیها، دنبال آن کلید بگردد. اگر چه این وضعیت از نظر کاربر، فقط یک عملیات محسوب، اما به جستجو درجداول نیازمند است که این کار پیچیده و زمان بر خواهد بود. راه کار این مشکل این است که پایگاه دادهها اطلاعات صریح درباره ارتباط بین دادهها را ذخیره نماید. میتوان به جای یافتن نشانی دیوید با جستجو ی کلید در جدول نشانی، اشارهگر به دادهها را ذخیره نمود. در واقع، اگر رکورد اصلی، مالک داده باشد، در همان مکان فیزیکی ذخیره خواهد شد و از سوی دیگر سرعت دسترسی افزایش خواهد یافت.

چنین سیستمی را پایگاه دادههای چند بعدی مینامند. این سیستم در هنگامی که از مجموعه دادههای بزرگ استفاده میشود، بسیار سودمند خواهد بود. از آنجاییکه این سیستم برای مجموعه دادههای بزرگ به کار میرود، هیچگاه در بازار به طور مستقیم عمومیت نخواهد یافت.

۳.5 پایگاه دادههای شیء

اگر چه سیستمهای چند بعدی نتوانستند بازار را تسخیر نمایند، اما به توسعه سیستمهای شیء منجر شدند. این سیستمها که مبتنی بر ساختار و مفاهیم سیستمهای چند بعدی هستند، به کاربر امکان میدهند تا اشیاء را به طور مستقیم در پایگاه دادهها ذخیره نماید. بدین ترتیب ساختار برنامه نویسی شیء گرا (object oriented ) را میتوان به طور مستقیم و بدون تبدیل نمودن به سایر فرمتها، در پایگاه دادهها مورد استفاده قرار داد. این وضعیت به دلیل مفاهیم مالکیت (ownership) در سیستم چند بعدی، رخ میدهد. در برنامه شیء گرا (OO)، یک شیء خاص "مالک " سایر اشیاء در حافظه است، مثلا دیوید مالک نشانی خود میباشد. در صورتی که مفهوم مالکیت در پایگاه دادههای رابطهای وجود ندارد.

4- ویژگیهای سیستم مدیریت پایگاه دادهها

پس از این مقدمه به توصیف سیستم مدیریت پایگاه دادهها میپردازیم. سیستم مدیریت پایگاه دادهها، مجموعهای پیچیده از برنامههای نرمافزاری است که ذخیره سازی و بازیابی دادههای (فیلدها، رکوردها و فایلها) سازمان را در پایگاه دادهها، کنترل میکند. این سیستم، کنترل امنیت و صحت پایگاه دادهها را نیز بر عهده دارد. سیستم مدیریت پایگاه دادهها، درخواستهای داده را از برنامه میپذیرد و به سیستم عامل دستور میدهد تا دادهها ی مناسب را انتقال دهد. هنگامی که چنین سیستمی مورد استفاده قرار میگیرد، اگر نیازمندیهای اطلاعاتی سازمانی تغییر یابد، سیستمهای اطلاعاتی نیز آسانتر تغییر خواهند یافت. سیستم مذکور از صحت پایگاه دادهها پشتیبانی میکند. بدین ترتیب که اجازه نمیدهد بیش از یک کاربر در هر لحظه، یک رکورد را به روز رسانی کند. این سیستم رکوردهای تکراری را در خارج پایگاه دادهها نگاه میدارد. برای مثال، هیچ دو مشترک با یک شماره مشتری، نمیتوانند در پایگاه دادهها وارد شوند. این سیستم روشی برای ورود و به روز رسانی تعاملی پایگاه دادهها فراهم میآورد. یک سیستم اطلاعات کسب و کار از موضوعاتی نظیر (مشتریان، کارمندان، فروشندگان و غیره) و فعالیتهایی چون (سفارشات، پرداختها، خریدها و غیره) تشکیل شده است. طراحی پایگاه دادهها، فرایند تصمیم گیری درباره نحوه سازماندهی این دادهها در انواع رکوردها و برقراری ارتباط بین رکوردهاست.سیستم مدیریت پایگاه دادهها میتواند ساختار دادهها و ارتباط آنها را در سازمان به طور اثر بخش نشان دهد. سه نوع مدل متداول سازمانی عبارتند از: سلسله مراتبی، شبکهای و رابطهای. یک سیستم مدیریت پایگاه دادهها ممکن است یک، دو یا هر سه روش را فراهم آورد. سرورهای پایگاه دادهها، کامپیوترهایی هستند که پایگاه دادههای واقعی را نگاه میدارند و فقط سیستم مدیریت پایگاه دادهها و نرمافزار مربوطه را اجرا میکنند. معمولا این سرورها رایانههای چند پردازندهای با آرایههای دیسک RAID برای ذخیره سازی میباشند.

5- فهرست سیستمهای متداول مدیریت دادگان

معروفترین این نرمافزارهای مدیریت دادگانها میتوان به چند نمونه زیر اشاره کرد:

1.Oracle

2.Microsoft SQL Server

3.MySQL

4.PostregSQL

5.DB2

6.Microsoft Access

واژه دادگان از برابرنهادههای فرهنگستان زبان فارسی میباشد.

ایجاد دیسکت بوت لینوکس

دلائل چندی وجود دارد که یک کاربر میبایست یک دیسکت بوت لینوکس برای خود ایجاد و از آن استفاده و آن را نگهداری نماید . بعنوان مثال اگر سیستم شما توانائی بوت از روی سی دی را نداشته و یا شما بخواهید عمل نصب لینوکس را بجای سی دی از روی درایو سخت (هارد دیسک) ویا درایو شبکه انجام دهید و یا درصورتی که سیستم لینوکس شما پس از نصب بدلیل آسیب دیدگی بوت لودر نتواند بدرستی بالا بیاید باید یک عدد دیسکت بوت لینوکس مناسب با نوع عملی که میخواهید انجام دهید بسازید و آنرا در موقع لزوم در اختیار داشته باشید .ملاحظه میکنید که انواع دیسکت بوت لینوکس با توجه به نوع کارائی متفاوت است ولی روش ایجاد همه انواع آن تقریبا مشابه میباشد .

نخستین چیزی که برای ایجاد یک دیکت بوت لینوکس ضروری است وجود فایل image حاوی اطلاعات لازم برای ساخت دیسکت میباشد .

فایلهای image ضروری برای ایجاد انواع دیسکت بوت لینوکس عبارتند از :

1 - cdrom.img این فایل برای ایجاد دیسکت بوت برای نصب لینوکس از روی هارد دیسک یا سی دی رام در مواقعی که بوت از طریق سی دی مقدور نباشد بکار میرود .

2 - network.img این فایل برای ایجاد دیسکت بوت برای نصب لینوکس از روی درایو شبکه بکار میرود .

3 - pcmcia.img این فایل برای ایجاد دیسکت بوت برای نصب لینوکس از طریق یک ابزار با رابط pcmcia مثل انواع سی دی رام یاکارت شبکه با این مشخصات بکار میرود .

نکته : چون امروزه کارتهای pcmcia با تکنولوژی کارتهای شبکه جایگزین شده در صورت عدم کارائی میتوان از فایل network.img استفاده کرد .

4 - hd.img این فایل برای ایجاد دیسکت بوت برای نصب لینوکس از طریق هارد دیسک بکار میرود .

5 - hdcdrom_usb.img این فایل برای ایجاد دیسکت بوت برای نصب لینوکس از طریق رسانه های مبتنی بر پورت usb بکار میرود .

توضیح : تعداد فایلهای ایمیج و نام آنها و کاربرد هریک ممکن است در توزیعهای مختلف لینوکس متفاوت باشد و برای اطلاعات بیشتر میتوان به اطلاعات متون موجود در توزیع مربوطه مراجعه کرد . ضمنا کلیه فایلهای فوق عموما در دایرکتوری image واقع در اولین سی دی توزیع لینوکس مورد استفاده کاربر قرار دارند و یا میتوان آنها را از سایت تخصصی توزیع لینوکس مربوط دانلود کرد .

باید دانست که دیسکت بوت لینوکس را میتوان هم در محیط ویندوز (بوسیله برنامه های کمکی موجود برروی توزیع لینوکس مورد استفاده در سطح DOS ) و هم در محیط لینوکس ایجاد نمود که در اینجا سعی میکنم به توضیح مختصر هر دو روش بپردازم .

الف ) ایجاد دیسکت بوت لینوکس در محیط ویندوز :

چون اغلب کاربران جدید لینوکس با ویندوز آشنائی قبلی داشته اند برنامه های کاربردی چندی برای ایجاد دیسکت بوت در محیط ویندوز نوشته شده که یکی از مهمترین آنها برنامه گرافیکی RawWrite میباشد . این برنامه که یک فایل اجرائی تنهاست عموما در سی دی اول توزیع لینوکس و در شاخه dosutils قرار دارد ودر رابط گرافیکی خود محل فایل image و درایو فلاپی مقصد را پرسیده و به سهولت کار ایجاد دیسکت بوت لینوکس را انجام میدهد .

ب ) ایجاد دیسکت بوت لینوکس در محیط گنو / لینوکس :

اگر یک محیط لینوکس نصب شده در دسترس قرار داشته باشد یا کاربر پس از نصب لینوکس بخواهد دیسکت بوت ایجاد کند مراحل کار عبارتند از :

1 - یک پنچره کنسول متنی یا shell فرمان باز کنید .

2 - با دستور su و سپس وارد کردن رمز عبور بصورت کاربر ریشه وارد سیستم شوید .

3 - اولین سی دی توزیع لینوکس را در سی دی درایو قرار داده و آنرا به سیستم متصل یا mount نمائید . (روش mount کردن سی دی در درسهای گذشته گفته شد لیکن باید دانست که اغلب توزیعهای جدید لینوکس این کار را بطورت خود کار انجام میدهند) .

3 - یک فلاپی خالی در فلاپی درایو قرار داده و دستور زیر را تایپ کنید :

# dd if=/mnt/cdrom/images/cdrom.img of=/dev/fd0 bs=512

همانطوریکه می بینید با اجرای این دستور فایل ایمیج موجود در مسیر /mnt/cdrom/images/cdrom.img خوانده شده و بر روی فلاپی درایو اول سیستم یعنی fd0 دیسکت بوت لینوکس ایجاد میگردد .

بدیهی است که آدرس فلاپی درایو دوم سیستم در صورت نصب بودن /dev/fd1 خواهد بود .

نکته : محیطهای گرافیکی پیشرفته برخی توزیعهای لینوکس مثل suse و مندریک و ... امکان ایجاد دیسکت بوت لینوکس را برای مقاصد مختلف بصورت برنامه های دارای رابط گرافیکی در محیط لینوکس در اختیار کاربر قرار داده اند که بمنظور اختصار به آنها پرداخته نمیشود .

کلیدهای حافظه USB در رویندوز ویستا

امکان افزودن کلیدهای USB به ویندوز ویستا سرعت عمل این سیستم عامل را بالا میبرد.به گزارش بخش خبر شبکه فن آوری اطلاعات ایران ، از ایلنا, شرکت مایکروسافت اعلام کرد: ویندوز ویستا به کاربران این امکان را میدهد که با استفاده از کلیدهای حافظه USB به این سیستم عامل حافظه جانبی اضافه کند.

این ویژگی بخش از یک فناوری به اسم SUPERFETDN است که برای افزایش سرعت عمل کاربر در نسل جدید ویندوز طراحی شده است.

این فناوری دادهها و نرمافزارهای کاربردی را که کاربر در ماههای گذشته به آنها دسترسی داشته کنترل میکند و آنها را پیشاپیش در حافظه خود ذخیره میکند.

در ویندوزهای موجود, این نرمافزار برنامهها و دادهها را تنها هنگامی که کاربر بخواهد بارگذاری میکند.

این کار زمانبر است؛ چون اولین بار که یک برنامه کاربردی بعد از REBOOT کردن سیستم راهاندازی میشود, ویندوز مجبور است نه تنها خود برنامه بلکه درایورها و دیگر برنامههای کمکی و جانبی را نیز بارگذاری کند.

جیم آلچین، از مدیران مایکروسافت در این باره میگوید: اگر سیستم از حافظه بالایی برخوردار باشد SUPERFECH عالی عمل میکند؛ اما مایکروسافت برای سیستمهایی که حافظه محدودی دارند نیز راه چاره را اندیشیده است و آن امکان استفاده از USB است.

ترفندهای رجستری ویندوز برای خارج نمودن برنامه ازحافظه

شاید تا حالا به این مشکل برخورد کرده باشید که وقتی می خواهید از ویندوز خارج بشوید پیغامی مبنی براینکه آیا می خواهید فلان برنامه در حال اجرا را از حافظه خارج کنید یا نه؟روی صفحه نشان داده می شود.برای اینکه ویندوز به طور اتوماتیک چنین برنامه هایی را از حافظه بیرون بیاورد، از طریق برنامه Run عبارت regedit را تایپ کرده و وارد رجستری ویندوز بشوید. آدرس زیر را دنبال کنید :

[ HKEY_USER.DEFAULTControl PanelDesktop]

حالا یک مقدار رشته ای به نام AutoEndTasks بسازید و به آن مقدار ۱ را بدهید.

ترفند دومی اینه که برنامه های خاطی را به سرعت از حافظه ویندوز خارج کنید. زمانی که کلیدهای Ctrl+Alt+Delete را برای خارج کردن یک برنامه خاطی فشار می دهید و یا زمانی که می خواهید از ویندوز خارج شوید و ویندوز میخواهد یک برنامه خاطی را از حافظه خارج سازد پیغام را به برنامه حاطی می فرستد و 20 ثانیه صبر می کند تا برنامه جواب دهد و در صورتی که جوابی دریافت نکند برنامه را از حافظه خارج می کند. برای اینکه زمان انتظار را کاهش دهیم در رجستری ویندوز آدرس زیر را دنبال کنید:

[ HKEY_CURRENT_USERControl PanelDesktop]

یک مقدار رشته ای به نام WaitToKillAppTimeout مشاهده خواهید کرد که حاوی 20000 میلی ثانیه (20 ثانیه) است. این مقدار را به هر زمانی که دوست دارید تغییر دهید و توجه داشته باشید که زمان بر حسب میلی ثانیه است.

Windows Or Linux ?

در زمینه میزبانی وب همواره 2 سیستم عامل مهم وجود داشته است: ویندوز و یونیکس (لینوکس). مهمترین سوالی که همواره در این زمینه از ما میشود آن است که کدام سیستم برای سایت ما مناسب است؟ ویندوز یا لینوکس؟ پاسخ ما با توجه به هدف شما از داشتن وب سایت و برنامه ای که برای آن سایت در نظر دارید متفاوت است. ما اکثرا به مشتریان خود توصیه میکنیم که برای شروع با لینوکس شروع کنند و اگر در آینده نیاز به گسترش کار و استفاده از قابلیتهای ویندوز بود، سایت خود را به ویندوز منتقل نمایند.

معمولا سرورهای ویندوز قابلیتهای بیشتری دارند و البته از نظر هزینه گرانتر از لینوکس میباشند. اما سرورهای لینوکس معمولا با ثبات تر (Stable) هستند و از نظر سرعت نیز بین دو سیستم تفاوت چندانی وجود ندارد.

از نظر امنیت سرورهای لینوکس امن تر از ویندوز هستند. اما ما در شرکت ارتباط نوین با در نظر گرفتن تمامی مسائل امنیتی بر روی هر دو سیستم امنیت هر دو پلاتفرم را تضمین مینماییم و به شما پیشنهاد میکنیم در هنگام انتخاب سرور بیشتر به امکاناتی که به شما ارائه میشوند توجه کنید تا مسائل امنیتی.

نکته مهم : عده ای تصور میکنند که برای استفاده از سرور لینوکس ، باید بر روی کامپیوتر خود سیستم عامل لینوکس نصب کنند. این فرضیه 100% اشتباه است و کاربران با هر سیستم عاملی میتوانند به سادگی از خدمات سرورهای لینوکس و سایتهایی که بر روی این سیستم عامل قرار دارند استفاده نمایند. در کاربری خدمات این سرورها هیچ مشکلی وجود ندارد و بعضا حتی از کار با ویندوز نیز راحتتر است.

جدول مقایسه قابلیتها و تواناییهای دو سیستم عامل (بدترین=0 ، بهترین=5) :

| ویندوز 2003 | لینوکس | |

| 4 | 5 | قابلیت اطمینان |

| 4 | 5 | سادگی استفاده |

| 5 | 5 | قابلیت ارتقاء در صورت نیاز |

| 5 | 3 | قابلیت کار با محصولات مایکروسافت |

| 3 | 5 |

نرم افزارهای رایگان یا Open Source |

| 5 | 5 | سرعت |

| 5 | 5 | امکانات |

| 5 | 5 | قیمت |

|

نرم افزارهایی که توسط این سیستمها پشتیبانی میشوند :

|

آشنایی با حملات pharming

تهدیدهای جدیدی که هویت و اطلاعات کاربر را هدف قرار داده اند،رویکردهای جدید امنیتی را طلب می کند.

امروزه، حملات phishing ساده تر و کم خطرتر از تهدیدهای آنلاینی که در حال تجربه شدن هستند، به نظر می رسند. حملات phishing به آسانی شناخته می شوند و می توان به سرعت آنها را از کار انداخت. جرائم سازمان یافته از این حد گذشته و پیچیدگی آنها به طرز چشم گیری افزایش یافته است. امروزه، کاربران با اشکال موذیانه تری از حمله مواجه می شوند و کشف و مقابله علیه آنها بسیار مشکل تر است.

گونه ای جدید از حمله

این گونه جدید حمله بعنوان pharming شناخته می شود. pharming بجای اینکه کاربر را گول بزند تا به یک ایمیل تقلبی پاسخ دهد تا او را به یک وب سایت جعلی هدایت کند، برای فریب دادن کاربر برای تسلیم هویت و اطلاعات حساسش، از روش های زیرکانه تری استفاده می کند. این حملات از اسب های تروا (تروجان) برای نصب برنامه های کلیدخوان و برنامه های هدایت کننده استفاده می کنند تا به یک نفوذگر اجازه دهند کلمات عبور و شماره کارت های اعتباری را بدست آورد، بدون اینکه کاربر مجبور به انجام کاری غیرعادی باشد. در اینجا دو مثال از نحوه این حمله آورده شده است:

۱- کاربر یک ایمیل ظاهراً صحیح را باز می کند که او را تشویق می کند تا فایل الحاقی به ایمیل را باز کند. این فایل الحاقی بصورت مخفیانه یک «کلیدخوان» (برنامه ای است که کلیدهایی را که توسط کاربر زده می شود، ثبت می کند) نصب می کند. هنگامی که کاربر به بانک آنلاین خود سر می زند، کلیدخوان این را تشخیص می دهد و ورودی های صفحه کلید کاربر را هنگامی که وی اسم و کلمه عبور را تایپ می کند، ثبت می کند. سپس این اطلاعات برای نفوذگر ارسال می شود تا برای دسترسی به حساب کاربر استفاده شود.

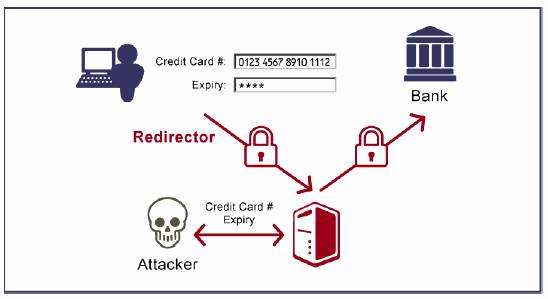

۲- یک کاربر ممکن است با دانلود کردن یک فایل یا مشاهده یک وب سایت که حاوی ActiveX control است، سهواً یک «هدایت کننده» (redirector) را روی سیستم خود نصب کند. این کار باعث می شود که فایل های موجود در سیستم دچار تغییراتی شود و هنگامی که کاربر به بانک آنلاین خود سر می زند، به وب سایت نفوذگر هدایت شود. این عمل می تواند با مسموم کردن سرور DNS انجام گیرد که برای آدرس بانک آنلاین کاربر، IP وب سایت نفوذگر را می فرستد. حملات پیچیده تر می توانند ارتباط را با بانک کاربر برقرار کنند و هنگامی که پروسه در حال انجام است، ترافیک عبوری بین کاربر و بانک (شامل کلمات عبور و اطلاعات شخصی) را مشاهده کنند. در اصل نفوذگر خود را بین کاربران و بانک قرار می دهد.

چه می توان کرد؟

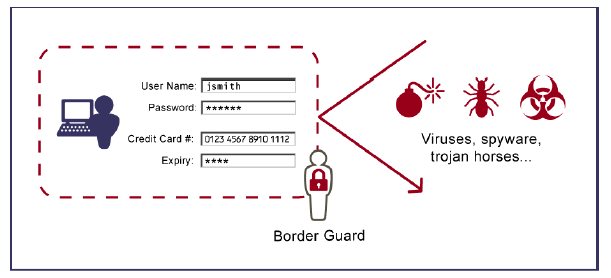

از نظر تاریخی، رویکرد امنیتی که برای این نوع از حملات بکار گرفته شده است، مشابه مفهوم گارد مرزی (Boarder Guard) بوده است. ورود موارد زیان رسان را به کامپیوتر متوقف کنید و جلوی کاربر را از رفتن به مکان های بد بگیرید. ابزارهایی مانند آنتی ویروس، ضدجاسوس، فایروال ها و تشخیص دهندگان نفوذ، همگی چنین رویکردی دارند. به هرحال، همچنانکه حملات به رشد خود ادامه می دهند و پیچیده تر می شوند، نمی توان از احتمال نصب شدن موفقیت آمیز یک کلیدخوان یا هدایت کننده علیرغم این گاردهای مرزی، غافل ماند.

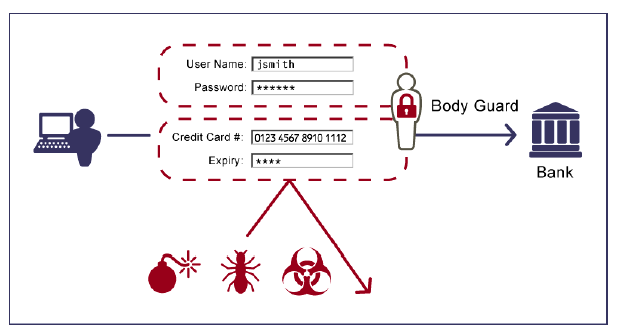

برای سروکار داشتن با این احتمال، رویکرد متفاوت دیگری مورد نیاز است. علاوه بر ابزارهایی که ذکر آنها رفت، نیاز است که هویت و اطلاعات کاربران توسط محافظ شخصی (body guard) مراقبت شود. یعنی، نیاز است که هویت و اطلاعات شخص بدون در نظر گرفتن نوع حمله و جایی که اطلاعات کاربر به آنجا می رود، همواره امن باقی بماند. این نوع امنیت قابلیت های محافظ شخصی را برای هویت کاربر ایجاد می کند و اهمیتی ندارد که اطلاعات کاربر به کجا فرستاده می شود و کلیدخوان نصب شده است و یا اینکه نفوذگر می تواند ترافیک اینترنت را نظارت کند.

دو قابلیت امنیتی وجود دارد که می تواند توانایی این محافظ شخصی را پیاده کند. اولی تصدیق هویت قوی (strong authentication) است. امروزه، کاربران عموماً برای محافظت از هویتشان به یک کلمه عبور اطمینان می کنند، اما احتمال زیادی وجود دارد که کلمه عبور توسط کسی که نظاره گر login است، دزدیده شود. داشتن یک عامل اضافی برای تصدیق هویت، یعنی چیزی که کاربر باید بصورت فیزیکی داشته باشد علاوه بر آنچه که می داند، می تواند یک هویت آنلاین را در برابر حمله محافظت کند. این کار قابل مقایسه با چگونگی تأیید هویت کاربران در ماشین های خودپرداز بانک است. کاربران هم کارت بانکی دارند و هم PIN را می دانند. با تصدیق هویت قوی، اگر کلیدخوان هم نصب شده باشد، می تواند تنها کلمه عبور را بگیرد و نه عامل فیزیکی استفاده شده در پروسه تصدیق هویت را. کلمه عبور به تنهایی و بدون فاکتور فیزیکی نمی تواند توسط نفوذگر برای دسترسی به حساب کاربر مورد استفاده قرار گیرد.

توانایی مهم دوم رمزنگاری مداوم است. امروزه، SSL (Secure Socket Layer) از اطلاعات ارسال شده توسط کاربران بگونه ای محافظت می کند که انگار تنها به سرور هدف ارسال می شوند. برای مثال، اگر یک کاربر کلمه عبور خود را وارد کند، به راحتی تا زمان رسیدن به و ب سرور در طرف دیگر، قابل مشاهده است. در مورد یک حمله هدایت کننده، ارتباط امن در سایت نفوذگر پایان می پذیرد و قبل از اینکه به سازمان آنلاین قانونی ارسال شود، دیتای کاربر در معرض افشاء قرار می گیرد. رمزنگاری مستمر می تواند از دیتا ،بدون در نظر گرفتن امنیت ارتباط، محافظت کند. ورودی های کاربر قبل از ترک کامپیوتر کاربر رمز می شوند و می توانند تنها توسط سازمان قانونی که به سرورهای طرف دیگر دسترسی دارد، رمزگشایی شوند. حتی اگر دیتا به این سرور نرسد، رمزشده باقی خواهد ماند و برای یک نفوذگر قابل استفاده نیست.

این دو قابلیت به همراه هم، می توانند نقش محافظ شخصی را برای محافظت از هویت و اطلاعات کاربر در دنیای خصمانه! اینترنت ایفاء کنند.

بررسی دنیای واقعی

چند انتخاب وجود دارند که می توانند امنیت محافظ شخصی را فراهم کنند اما باید با استفاده از نیازهای دنیای واقعی اینترنت ارزیابی شوند. چنانچه کاربر با یک تکنولوژی احساس راحتی نکند، آن را نخواهد پذیرفت. اگر تکنولوژی خیلی گران باشد، نه برای کاربر انتهایی قابل تهیه خواهد بود و نه برای سازمان مربوطه.

چندین عامل وجود دارد که باید به هنگام تشویق کاربران به پذیرش تکنولوژی مورد نظر مورد توجه قرار گیرند:

· نرم افزار کلاینت ـ هر نیازی به دانلود و نصب نرم افزار به عنوان یک مانع است...

· واسط نرم افزار ـ خطرات و پیچیدگی که کاربر برای پیاده سازی تجربه می کند...

· راحتی استفاده ـ مخصوصاً برای تصدیق هویت دو عامله! ، راحتی استفاده شامل قابلیت حمل، دوام است. سهولت کار با واسط کاربر نیز مورد توجه جدی است.

مشخصاً زمانی که از این نوع فناوری با مقیاس بالا بکارگرفته شود، هزینه این رویکرد می تواند در امکانپذیری آن موثر باشد. اگر هزینه کل سیستم خیلی بالا باشد، سازمان ها برای برقراری این امنیت اضافی برای یک مورد تجاری مورد قبول، نیاز به مطالبات مالی از کاربران دارند. در این موارد کاربران به راحتی راضی به پرداخت های اضافی برای برقراری این امنیت بیشتر نمی شوند.

به این منظور تکنولوژی های محافظ شخصی باید سطح بالایی از امنیت را در حالی که هزینه کمی در بردارند و برای استفاده آسان هستند، فراهم کنند.

اعداد اول و سیستمهای رمز

در اکثر قریب به اتفاق الگوریتمهای رمز مدرن (متقارن و نامتقارن) بر خلاف سیستمهای رمز ساده (جانشینی و جایگشتی) از اعمال ریاضی فراتر از 4 عمل اصلی استفاده شده است. نقطه قوت و امنیت عملی این الگوریتمها دقیقاً ناشی از همین پیچیدگی محاسبات ریاضی لازم برای تحلیل کردن (شکستن) آنهاست. اساسی ترین عمل ریاضی در رمز های مدرن ، محاسبات پیمانه ای یا همنهشتی است. در اینجا هدف پرداختن به جزئیات عملیات همنهشتی (4 عمل اصلی در یک مبنای دلخواه مثل n) نیست، فقط مایلم به نقش کلیدی و استثنایی اعداد اول در اینگونه محاسبات اشاره کنم. علم رمز مدرن بدون شک مدیون خواص بی مانند و جادویی اعداد اول است. در بسیاری از الگوریتمهای رمز مدرن از دیفی هلمن گرفته تا RSA ، Elgamal و ... از اعداد اول (و یا حاصلضرب چند عدد اول) به عنوان پیمانه محاسبات تولید کلید، رمز کردن و ترجمه رمز استفاده میشود. همین خواص است که در کنار پیچیدگی مسایلی مثل لگاریتم گسسته، فاکتورگیری و ... امکان شکستن رمز را از تحلیل گر (که کلید را در اختیار ندارد) سلب میکند. تولید اعداد اول بزرگ، بسیار مشکل است و در حالت کلی الگوریتمی برای آن وجود ندارد، اما از آن پیچیده تر، مساله فاکتورگیری است، یعنی تجزیه یک عدد بسیار بزرگ به حاصلضرب فاکتورهای اول. برای مثال، متن زیر تحت الگوریتم RSA با کلید عمومی e = 5 و عامل N (که حاصلضرب دو عدد اول مخفی است) رمز شده:

عمل اصلی در یک مبنای دلخواه مثل n) نیست، فقط مایلم به نقش کلیدی و استثنایی اعداد اول در اینگونه محاسبات اشاره کنم. علم رمز مدرن بدون شک مدیون خواص بی مانند و جادویی اعداد اول است. در بسیاری از الگوریتمهای رمز مدرن از دیفی هلمن گرفته تا RSA ، Elgamal و ... از اعداد اول (و یا حاصلضرب چند عدد اول) به عنوان پیمانه محاسبات تولید کلید، رمز کردن و ترجمه رمز استفاده میشود. همین خواص است که در کنار پیچیدگی مسایلی مثل لگاریتم گسسته، فاکتورگیری و ... امکان شکستن رمز را از تحلیل گر (که کلید را در اختیار ندارد) سلب میکند. تولید اعداد اول بزرگ، بسیار مشکل است و در حالت کلی الگوریتمی برای آن وجود ندارد، اما از آن پیچیده تر، مساله فاکتورگیری است، یعنی تجزیه یک عدد بسیار بزرگ به حاصلضرب فاکتورهای اول. برای مثال، متن زیر تحت الگوریتم RSA با کلید عمومی e = 5 و عامل N (که حاصلضرب دو عدد اول مخفی است) رمز شده:

2436895187740522149300895060339985963357828798391070516253607140448055114932771201027350325,32391566613318777717463374330766574149515851358738762166744284515065903121845841724822236676

N = 51920810450204744019132202403246112884629925425640897326550851544998255968235697331455544257

کلید عمومی e و عامل N علنی و در اختیار تحلیل گر قرار دارد. با توجه به اینکه تحلیل گر کلید خصوصی را در اختیار ندارد، برای شکستن متن رمز شده باید N را فاکتورگیری کند، که این کار برای قدرتمندترین کامپیوترهای موجود هم در زمان مناسب عملاً غیر ممکن است. به همین خاطر است که RSA و بسیاری دیگر از الگوریتمها در برابر تحلیل مقاومند

++ استراق سمع در هنگام تعیین هویت ویندوز !!

شرح کار :

کار بسیار ساده است اول میروید به Ntsecurity.nu و دو ابزار kerbcrack و kerbsniff را دریافت می نمایید . ابزار kerbsniff شبکه را تحت نظر می گیرد و به دنبال اطلاعات تعیین هویت حوزه Kerberos و ، ویندوز میگردد و نتایج را در فایلی که شما برایش مشخص میکنید ذخیره میکند !! بعد با استفاده از ابزار ورود به زور و با استفاده از یک فرهنگ لغت ابزار kerbcrack را راه اندازی میکنیم تا به هدف خود که همان کلمات عبور باشد دست پیدا کنیم .

+ مراحل استفاده از ابزار kerbsniff به شرح زیر است :

- خود ابزار را راه اندازی میکنیم ، ابزار شبکه های فعال را تشخیص میدهد و آنها را به ما نمایش میدهد . شما باید یکی از آن ها را انتخاب کنید که من شماره 1 انتخاب کردم !!

D:> KerbSniff.exe zxo003.txt

KerbSniff 1.3d3 - (c) 2002-2005, Arne Vidstrom

- http://ntsecurity.nu/toolbox/kerbcrack/

Available network adapters:

0- 192.168.234.34

1- 192.168.234.33

2- 192.168.208.1

4- 192.168.223.1

Select the network adapter to sniff on: 1

- حال بر نامه فعال شده و همینجور نیز فعال می ماند ، بعد از مدتی شما بهتر است که ترکیب دو کلید Ctrl+C را استفاده کنید تا برنامه ناکام بماند و شما بتوانید از نتایج بدست آماده حداکثر سوء استفاده را بکنید ، البته اگر چیزی به دست بی آورد !! حالا ما دیگه کاری با این ابزار نداریم

++ مراحل استفاده از ابزار kerbcrack به شرح زیر است :

- این ابزار مثل بقیه ابزار های از این دست است و بر پایه متد ورود به زور کار میکند ، شیوه استفاده به این صورت زیر است .

D:> Kerbcrack.exe zxo003.txt –d dicitionary.txt

KerbCrack 1.3d3 - (c) 2002-2005, Arne Vidstrom

- http://ntsecurity.nu/toolbox/kerbcrack/

Loaded capture file.

Currently working on :

Account name -administrator

From domain -VEGAS2

Trying password -admin

Trying password -guest

Trying password -root

- قابل ذکر است که آخرین کلمه که نمایش میدهد و دیگر تلاش نمی کند آن کلمه ، همان کلمه عبور است .

- این برنامه یک سری ریزه کاری های دارد خود شما باید آن یاد بگیرید !!

چند ویژگی شبکه های بیسیم

شبکه های بیسیم دارای نیازمندیها و مشکلات امنیتی ویژه ای هستند. این مشکلات ناشی از ماهیت و خواص شبکه های بیسیم است که در بررسی هر راه حل امنیتی باید به آنها توجه نمود:

الف: فقدان زیرساخت (Infrastructureless) : در شبکه های بیسیم ساختارهای متمرکز و مجتمع مثل سرورها، روترها و ... لزوماً موجود نیستند (مثلاً در شبکه های Ad hoc)، به همین خاطر راه حلهای امنیتی آنها هم معمولاً غیر متمرکز، توزیع شده و مبتنی بر همکاری همه نودهای شبکه است.

ب: استفاده از لینک بیسیم: در شبکه بیسیم، خطوط دفاعی معمول در شبکه های wired (مثلاً فایروال به عنوان خط مقدم دفاع) وجود ندارد. نفوذگر از تمام جهت ها و بدون نیاز به دسترسی فیزیکی به لینک، میتواند هر نودی را هدف قرار دهد.

ج: Multi hop بودن: در اغلب پروتکلهای مسیریابی بیسیم، خود نودها نقش روتر را ایفا میکنند (به خصوص در شبکه های Ad hoc)، و بسته ها دارای چند hop مختلف هستند. طبیعتاً به هر نودی نمیتوان اعتماد داشت آن هم برای وظیفه ای همچون مسیریابی!

دارای چند hop مختلف هستند. طبیعتاً به هر نودی نمیتوان اعتماد داشت آن هم برای وظیفه ای همچون مسیریابی!

د: خودمختاری نودها در تغییر مکان: نودهای سیار در شبکه بیسیم به دلیل تغییر محل به خصوص در شبکه های بزرگ به سختی قابل ردیابی هستند.

از دیگر ویژگیهای طبیعی شبکه بیسیم که منبع مشکلات امنیتی آن است میتوان به فقدان توپولوژی ثابت و محدودیتهای منابعی مثل Power ، CPU و حافظه اشاره کرد.

امنیت بیشتر در IIS 7

در سال جاری شاهد نسخه های Beta ، از انواع مختلف محصولات Microsoft بودیم محصولاتی همانند : office 2007 ، Internet Explorer 7 و هم چنین Windows Vista و ...

اما در بین این محصولات که به تازگی انتشار یافته اند ، محصولی به چشم می خورد که به آن کمتر توجه شده است !!! باوجود آنکه آن هسته بسیاری از محصولات Microsoft را تشکیل می دهد : Internet Information Services 7.

زمانی که IIS 6 همراه با Windows Server 2003 انتشار یافت ، اشاره به آن داشت که Microsoft به امنیت بیشتری در سرورهای خود دست پیدا کرده است . زیرا نسخه های پیشین IIS 6 هدف اصلی بسیاری از حمله ها و کرمها و ویروسهایی مانند Nimda بودند . با IIS 6 ، Microsoft وب سرورش را به امنیت بیشتری نسبت به نسخه های پیشین رساند .

با این بهبودهای امنیتی که Microsoft در وب سرورهای خود به وجود آورد دیگر بعید به نظر می رسدد که دیگر آن مشکلات امنیتی را که در گذشته موجود بود در گر بار وجود داشته باشد.

IIS 7 دارای امنیت بسیار بیشتری نسبت به نسخه های پیشین در نصب پیش فرض خود است و هم چنین از کیفیت بسیار بهتری در security management است .

اما به مراتب بیشترین تغییرات در configuration و management ایجاد شده است .

از بسیاری جهات ، این نسخه از IIS می تواند تهیدی برای رقیب دیرینه IIS و یکه تاز وب سرورها یعنی Apache باشد .ظاهر IIS جدید از قبیل : طراحی کامل پیمانه ای انجام شده ( modular design ) و افزایش اعتماد پذیری بر تنظیمات پایه ای انجام شده روی فایل ها می باشد .

گرچه بصورت پیش فرض ، Beta 1 این وب سرور با نصب از پیش تعیین شده Vista نصب نخواهد شد ولی آن را به راحتی می توانید به عنوان برنامه های اختیاری آن را دوباره نصب کنید .

در طول نصب ، ما قادریم که انتخاب های خود را که می خواهیم همرا با IIS 7 نصب شود ، از بین تعداد زیادی از اختیارات تعیین شده انتخاب کنیم .طراحی جدید به کار رفته در این نسخه این امکان را برای وب سرور فراهم می کند که تنها به برنامه هایی که نیاز جدی دارد دسترسی پیدا کند ، که این امر خود باعث افزایش ضریب امنیت می شود زیرا خود به تنهایی می تواند بسیاری مشکلات امنیتی بلاقوه را در برنامه ها نشان ندهد .

دیگر تغییر آشکاری که در این نسخه از IIS انجام شده است در web.config file است ، یک فایل XML-based که تمامی هسته پیکر بندی را برای وب سرور فراهم می کند و به سادگی می تواند به دیگر سرورها منتقل شود . این فایل در7 IIS برای پیکر بندی ASP.NET بکار رفته شده است . IIS 7 همچنین بطور کامل واسط administration خود را در مدیریت کنسول دچار دگرگونی کرده است . هم چنین Remote administration از طریق ارتباط استاندارد HTTP بهبود یافته است ، که این امکان مدیریت remote را بسیار آسان تر می کند . البته این مدیریت Remote بطور بیش فرض فعال نیست ، زیرا بسیاری از شرکت ها آن را یک مشکل امنیتی بالقوه می دانند .